Aby zintegrować OKTA SSO z tomHRM postępuj zgodnie poniższymi krokami.

Krok #1: Zarejestruj swoją aplikację w OKTA.

-

- Zaloguj się do portalu OKTA (https://developer.okta.com/login/).

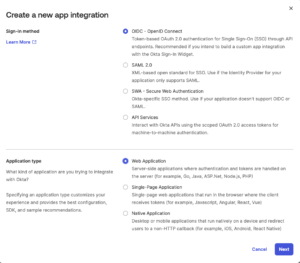

- W menu wybierz opcję Applications > Create App Integration.

- Wybierz OIDC – OpenID Connect i Web application jako typ aplikacji i kliknij Next.

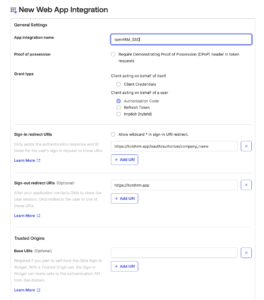

4. Na ekranie konfiguracji ustaw opcje tak, jak na poniższym zrzucie ekranu:

4. Na ekranie konfiguracji ustaw opcje tak, jak na poniższym zrzucie ekranu:

- Grant type – wybierz „Authorization code”.

- Sign-in redirect URI:

https://tomhrm.app/oauth/authorize/{your_workspace_name}

Ważne: {workspace} to wartość z konta organizacji tomHRM. - Sign-out redirect URIs: https://tomhrm.app/

- W sekcji assignments wybierz, które grupy powinny mieć dostęp do SSO lub pozwól wszystkim w organizacji na dostęp.

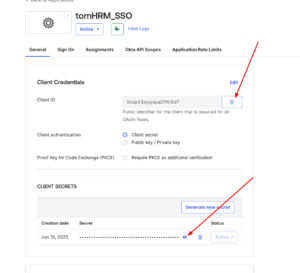

5. Skopiuj i zapisz w bezpiecznym miejscu Client ID oraz Client Secret. Będą potrzebne później.

6. Następnie w głównym menu OKTA przejdź do: Security > API. Kliknij domyślną nazwę serwera autoryzacji OKTA (default).

7. Znajdź, skopiuj i wklej w bezpieczne miejsce Issuer OKTA URL. Będzie potrzebny w dalszych krokach (tylko część zaznaczona na czerwono poniżej).

8. Przejdź do zakładki Access Policies i upewnij się, że istnieje przynajmniej jedna polityka. Jeśli nie istnieje, dodaj nową „rule policy” z następującymi ustawieniami:

Możesz dostosować ustawienia zgodnie z polityką bezpieczeństwa i wymaganiami Twojej firmy.

Krok #2: Skonfiguruj OKTA w tomHRM.

- Przejdź na stronę: https://tomhrm.app/login

- Zaloguj się na swoje konto jako administrator i przejdź do . Włącz „Open ID & OAuth 2.0”. Wypełnij formularz zgodnie z poniższą instrukcją:

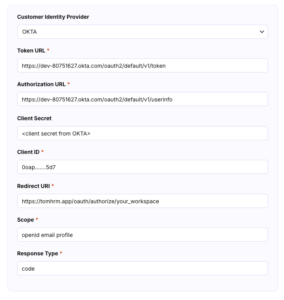

- Wybierz Identity provider jako OKTA.

- Token URL:

- Musisz utworzyć adres URL tokena na podstawie swojego Issuer OKTA URI, który skopiowałeś w kroku 7 powyżej. Skopiuj ten URL i dodaj na końcu: oauth2/default/v1/token, wtedy Twój adres URL będzie wyglądał następująco:

https://dev-80751627.okta.com/oauth2/default/v1/token dev-80751627.okta.com w powyższym przykładzie powinien być Twoim unikalnym adresem URL z OKTA.

- Musisz utworzyć adres URL tokena na podstawie swojego Issuer OKTA URI, który skopiowałeś w kroku 7 powyżej. Skopiuj ten URL i dodaj na końcu: oauth2/default/v1/token, wtedy Twój adres URL będzie wyglądał następująco:

- Authorization URL to Twój OKTA URI i: oauth2/default/v1/userinfo (taki sam wzór jak powyżej). Ostateczny URL powinien wyglądać następująco: https://dev-80751627.okta.com/oauth2/default/v1/userinfo

- Redirect URI: https://tomhrm.app/oauth/authorize/{workspace}

Ważne: {workspace} to wartość z Twojego konta organizacji tomHRM. - Client Secret – wklej zapisany Client Secret, który skopiowałeś w kroku 5 powyżej.

- Client ID – wklej zapisany Client ID, który skopiowałeś w kroku 5 powyżej.

- Scope: openid email profile

- Response Type: code

11. Zapisz formularz i spróbuj zalogować się do tomHRM używając linku do logowania SSO na stronie tomhrm.app.